Introduction

Il ne se passe pas un jour sans que j'entende parler d'une organisation qui a subi une faille de sécurité et dont les informations sensibles ont été attaquées. Les attaques ciblées sont de plus en plus fréquentes et ont de plus en plus de succès, ce qui représente un sérieux défi pour les administrateurs de sécurité partout dans le monde.

Une main-d'œuvre de plus en plus mobile et l’explosion du nombre d’appareils et de plates-formes auxquels les utilisateurs doivent avoir accès compliquent davantage la situation. Les tactiques de défense évoluent rapidement et de nombreuses organisations fonctionnent maintenant selon un modèle de «présomption d'infraction», dans lequel elles supposent qu'elles ont été compromises et concentrent leur énergie et leurs efforts sur l’identification d’activités malveillantes sur leur réseau. En fait, un rapport que j'ai lu récemment indiquait que le délai moyen de découverte d’un accès non autorisé était, en moyenne, de plus de 200 jours. Supposer que vous avez été attaqué et essayer de le détecter est probablement une bonne attitude à avoir.

Le défi

Le véritable défi ici est l’efficacité des pirates pour obtenir un accès autorisé aux ressources grâce à l'utilisation de campagnes d'hameçonnage complexes et d'ingénierie sociale. Pour les administrateurs de la sécurité, il peut s'avérer fastidieux d'essayer d'identifier une activité suspecte et un accès aux données lorsque l'adversaire dispose d'informations d'identification valides et autorisées.

Il devient alors essentiel de surveiller tous les accès aux données sensibles, non autorisés comme autorisés. Les attaquants sont à la recherche de données, et pour cela ils doivent y accéder avant de pouvoir les extraire. La visibilité est la clé ici, et les outils natifs du système d'exploitation sont inefficaces et n'évoluent pas bien. Dans cette situation, FileAudit 5 peut énormément aider.

Vue d'ensemble de FileAudit 5

FileAudit 5 est une plate-forme logicielle qui simplifie grandement l'audit d'accès aux fichiers et dossiers sur le serveur Windows. Il est sans agent et exploite les technologies de plateforme Windows existantes pour créer une solution de surveillance et d'alerte en temps réel pour les données sensibles. Outre le suivi des accès autorisés et non autorisés pour les dossiers et fichiers surveillés, FileAudit fournit des alertes intelligentes et un contrôle granulaire de la surveillance grâce à une console de gestion moderne et intuitive.

Les nouvelles fonctionnalités de FileAudit 5 incluent la prise en charge de la surveillance de l'accès en masse aux fichiers, ce qui est excellent pour détecter l'exfiltration de données potentielle après une violation réussie. Il comprend également la possibilité de suivre l'adresse IP source des demandes de dossiers et de fichiers effectuées à distance, ce qui aidera énormément lors d'une enquête légale. En outre, des alertes peuvent être configurées pour surveiller les dossiers et les fichiers accédés à des heures irrégulières, ce qui représente un autre signe commun d'activité potentiellement malveillante.

Installation

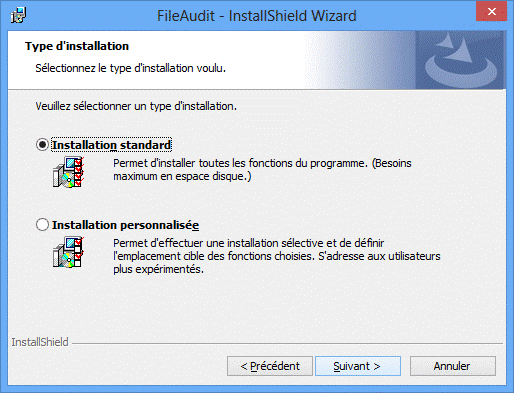

L'installation de FileAudit 5 ne pourrait être plus facile. Copiez simplement le fichier d'installation sur le serveur ou le poste de travail et exécutez l'installation. Pour installer tous les composants sur le même système, sélectionnez le type de configuration Installation Standard. Si vous souhaitez installer uniquement des composants FileAudit spécifiques, choisissez Installation Personnalisée.

Remarque:

À des fins de démonstration, j'ai choisi d'installer tous les composants FileAudit sur le même système. Cependant, il pourrait être souhaitable (et à mon avis, recommandé) que seul le service FileAudit soit installé sur un serveur, et que la console de gestion et la documentation soient installées sur un poste de travail de gestion. En raison de certaines limitations avec le produit actuel, ce processus n'est pas sans défis uniques. Plus à ce sujet plus tard.

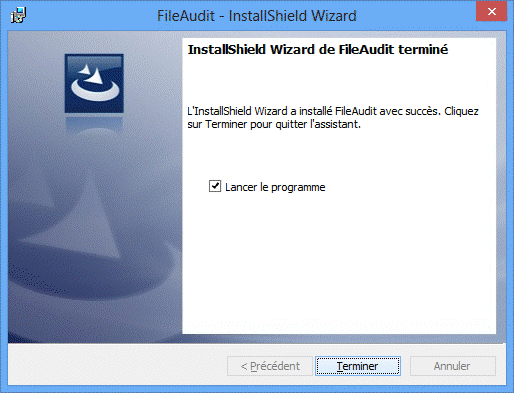

Une fois l'installation terminée, choisissez l'option permettant de lancer la console de gestion FileAudit.

Configuration initiale

Avant de configurer les fichiers à auditer, il faut d'abord faire un peu de ménage.

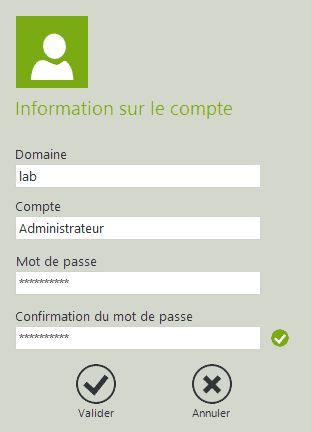

Dans la console de gestion, dans la colonne Outils, sélectionnez Paramètres, choisissez Comptes, puis cliquez sur Ajouter un compte.

Indiquez le domaine, le nom d'utilisateur et le mot de passe d'un compte disposant de privilèges d'administration sur les serveurs cibles que vous souhaitez auditer.

Vous pouvez spécifier plusieurs comptes, si nécessaire.

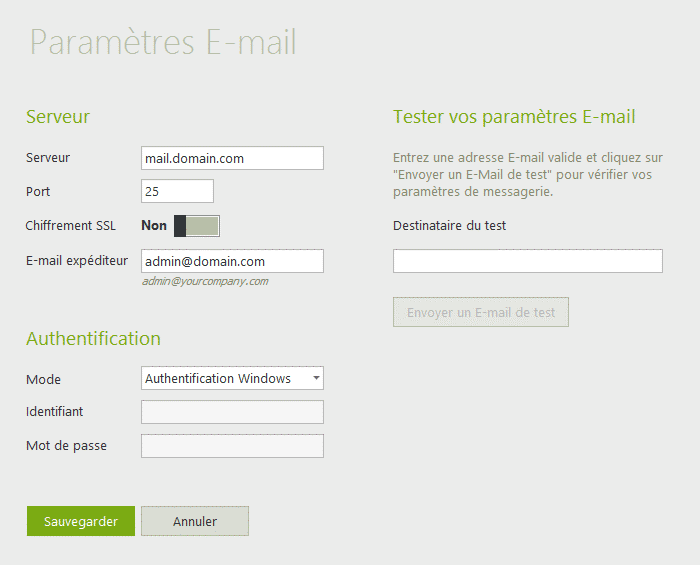

Si vous souhaitez utiliser l'alerte par e-mail (fortement recommandé!), Sélectionnez Paramètres E-mail et fournissez les détails de votre serveur SMTP.

Audit de fichiers

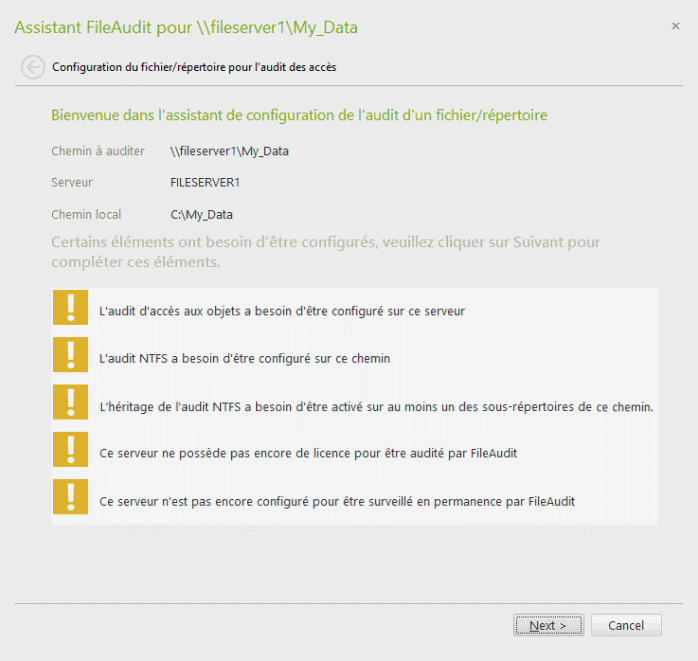

Nous sommes maintenant prêts à configurer l'audit de fichiers! Dans la console de gestion, sélectionnez configuration de l’audit dans la colonne Audit. Vous pouvez choisir d'ajouter des dossiers ou des fichiers spécifiques, selon les besoins. Pour ajouter un dossier à auditer, cliquez sur Ajouter un dossier. Entrez le chemin UNC du dossier et appuyez sur Entrée. L'Assistant FileAudit s'ouvre et indique toute configuration supplémentaire requise pour activer l'audit sur ce chemin.

Cliquez sur Suivant et sélectionnez Activer automatiquement l'audit d'accès aux objets sur le serveur. En option, vous pouvez choisir de configurer l'audit d'accès aux objets manuellement, mais pour une meilleure expérience, il est fortement recommandé de laisser FileAudit effectuer les modifications requises. Continuez à travers les écrans suivants pour configurer les paramètres NTFS, les licences et pour activer la surveillance. Une fois terminé, le dossier sera configuré pour l'audit et la surveillance. Une fois terminé, vous pouvez répéter ces étapes si nécessaire pour surveiller des dossiers ou fichiers supplémentaires.

Surveillance de l'accès au fichier

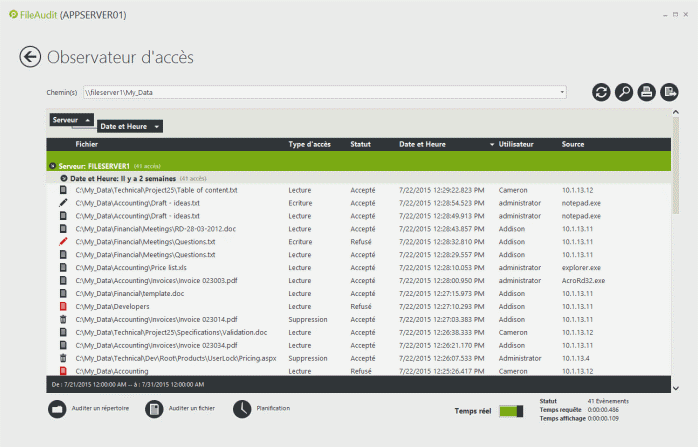

Une fois l'audit configuré, vous pouvez utiliser la console de gestion FileAudit pour afficher les événements d'accès aux fichiers à l'aide du rapport des accès aux fichiers, qui se trouve dans la colonne Accès. Entrez simplement un chemin surveillé et appuyez sur Entrée pour voir tous les événements d'accès.

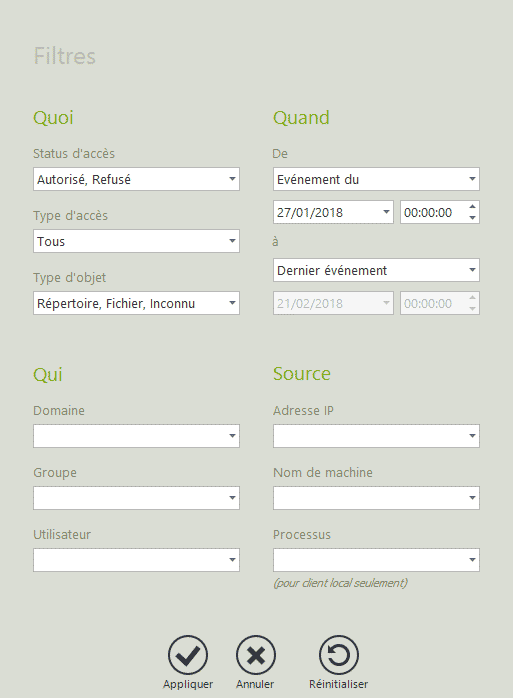

Les événements d'accès aux fichiers peuvent également être filtrés en fonction de nombreux paramètres en cliquant sur l'icône de recherche à côté du chemin. Vous pouvez filtrer les événements en fonction de l'heure, du statut (autorisé ou refusé), du type d'accès (lecture, écriture, suppression, etc.) et de l'utilisateur spécifique.

Alerte

L'audit de fichier lui-même est assez important, mais un mécanisme d'alerte est essentiel pour la notification rapide des événements d'accès aux fichiers spécifiques. Avec FileAudit 5, vous pouvez configurer des alertes pour les événements d’accès unique ou les événements d'accès en masse. Les événements à accès unique vous permettent de connaître les détails importants concernant l'accès à des chemins individuels ou à des fichiers spécifiques, tandis que les événements de masse alertent un administrateur des fichiers qui sont accédés en masse.

Un cas d'utilisation commun en ce qui concerne les alertes peut être l'accès aux données sensibles. Par exemple, pour l'accès général aux fichiers, il n’est pas forcément nécessaire d'être alerté pour chaque accès, mais pour certains fichiers importants, il peut être préférable.

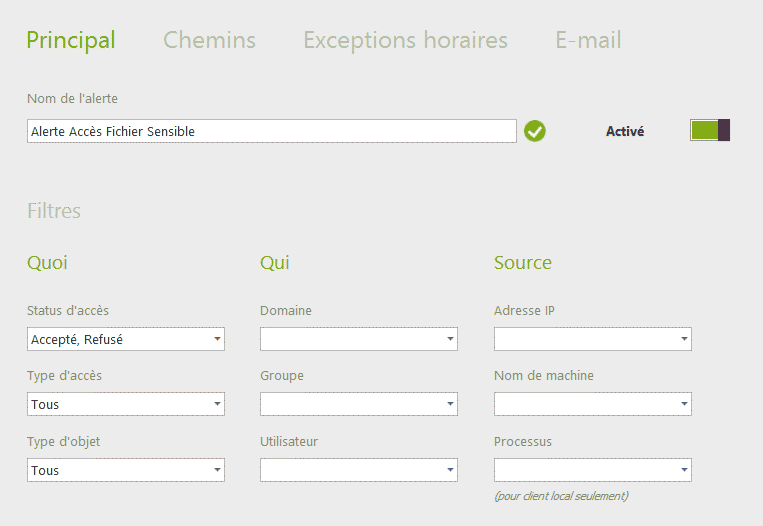

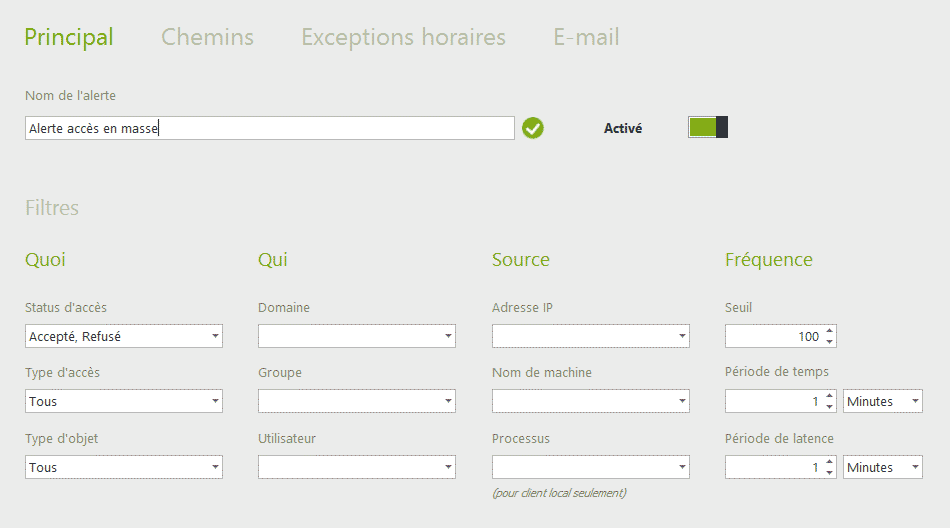

Pour créer une alerte d'accès aux fichiers, choisissez Alertes dans la console de gestion, puis cliquez sur Ajouter sous Accès unique. Donnez un nom à l'alerte, puis choisissez le statut d'accès (accepté, refusé), le type d'accès (lecture, écriture, suppression, etc.), puis fournissez les informations sur le domaine et l'utilisateur. En option, vous pouvez filtrer sur la source de l'accès, c'est-à-dire une adresse IP pour un accès distant ou un processus pour un accès local.

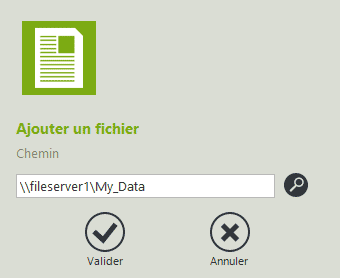

Choisissez ensuite Chemin et ajoutez le fichier ou le dossier sur lequel vous souhaitez être alerté. Ici, je vais créer une alerte pour accéder à un fichier appelé My_Data sur le chemin surveillé \\fileserver1.

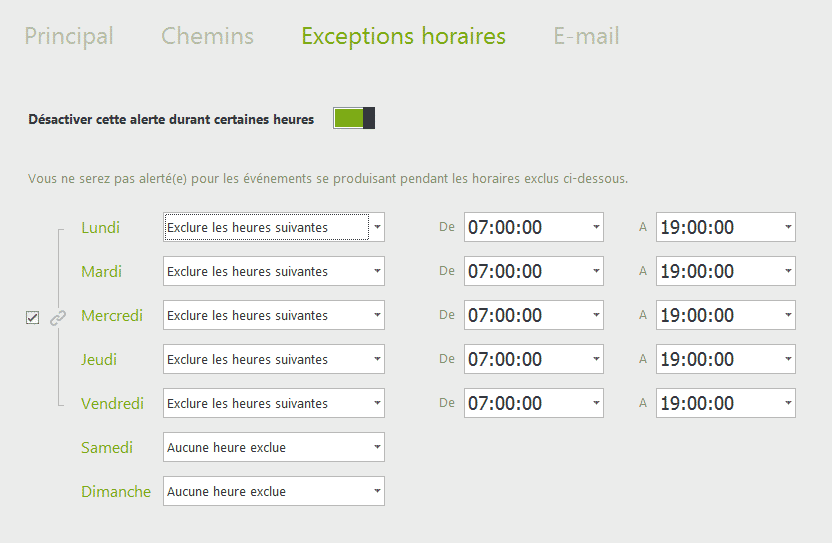

Sélectionnez Exceptions horaires et spécifiez des plages horaires pendant lesquelles l'alerte sera désactivée.

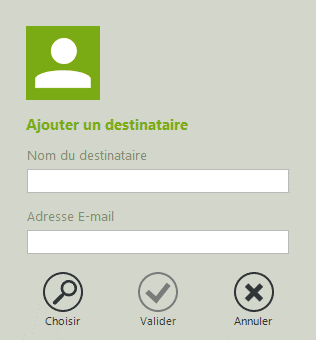

Choisissez Destinataires, puis cliquez sur Ajouter un destinataire pour choisir le destinataire qui recevra l’alerte.

Enfin, sélectionnez Messagerie et passez en revue le modèle de courrier électronique utilisé pour cette alerte. Effectuez les ajustements nécessaires et cliquez sur Enregistrer.

Alerte sur l'accès de fichiers de masse

Une nouvelle fonctionnalité intéressante dans FileAudit 5 est la fonction d'alerte d’accès en masse. Vous pouvez être averti lorsqu'un grand nombre de fichiers est accédé en créant une alerte et en choisissant Accès en masse. Cliquez sur Ajouter et spécifiez les paramètres comme vous l'avez fait pour les alertes de dossiers et de fichiers précédentes. Pour les alertes d'accès en masse, vous pouvez spécifier les seuils de fréquence, la période et la période de latence pour déclencher l'alerte d'accès en masse.

Documentation

L'utilité de tout produit dépend, du moins pour moi, de la quantité et de la qualité de la documentation du produit. Ici, FileAudit brille vraiment. Le site Web FileAudit contient de nombreuses informations sur l'installation, la configuration et la gestion de FileAudit. Vous y trouverez un guide de démarrage, des fiches techniques sur le produit et de nombreuses courtes vidéos intuitives (en anglais) démontrant la configuration et l'utilisation du produit.

Inconvénients et limites

Le seul défi que j'ai rencontré en travaillant avec FileAudit fut de le configurer dans un modèle client / serveur. Par exemple, si vous souhaitez installer le service FileAudit sur un serveur dédié et effectuer la gestion à distance, vous devez suivre quelques étapes manuelles pour que cela fonctionne. Tout d'abord, l'installation du service FileAudit uniquement (sans la console) fonctionne correctement, mais l'accès à distance n'est pas autorisé par défaut. Pour activer l'accès à distance au serveur sans avoir accès à la console, vous devez éditer un fichier de configuration manuellement.

Aussi, le programme d'installation ne crée pas la règle de pare-feu requise pour autoriser l'accès à distance. Encore une fois, cela devra être configuré manuellement. Une fois ces éléments configurés, vous pouvez installer la console sur un poste de travail de gestion et gérer le serveur FileAudit à distance. Les serveurs sans interface graphique sont la voie du futur, et en fait Windows Server 2016 n'inclut pas d'option pour installer une interface graphique tant que le serveur n'est pas installé. Espérons que cette limitation sera traitée dans les futures versions de FileAudit.

Résumé

FileAudit 5.0 simplifie grandement le travail crucial de surveillance de l'accès aux dossiers et fichiers sur les serveurs Windows. Avec le paysage actuel des menaces et la persistance des attaquants fortement incités, le contrôle de l'accès autorisé et non autorisé aux données sensibles est essentiel pour la détection précoce d'une violation de données.

Avec l'utilité limitée des outils Windows natifs, FileAudit améliore considérablement le processus de surveillance des dossiers et des fichiers en fournissant une surveillance et des alertes en temps réel, en alertant sur l'accès aux fichiers en masse (une indication forte d'une violation réussie) à distance, et en fournissant des paramètres granulaires d'alerte de temps et de date pour surveiller l'accès aux dossiers et fichiers à des moments inhabituels ou inattendus.

Installer et configurer FileAudit 5 est un jeu d'enfant, et il y a beaucoup d'excellente documentation sur leur site Web pour vous aider à vous mettre au courant rapidement. Vous profiterez d'une visibilité améliorée en un rien de temps!

Évaluation du produit

J'ai été stupéfié de la rapidité et de la simplicité avec lesquelles FileAudit 5 fonctionnait dans mon environnement de test. En quelques minutes, j'ai eu une visibilité complète sur tous les accès aux dossiers et aux fichiers, autorisés ou non autorisés. L'interface utilisateur est moderne et intuitive, et la facilité avec laquelle vous pouvez configurer l'audit et les alertes est incroyable. Les seules questions que j'avais étaient liées à l'installation, et ce n’était pas extraordinaire. Je recommande vivement ce produit et lui décerne le prix Gold de WindowSecurity.com avec une note de 4,5 sur 5.

L’évaluation originale (en anglais) peut être lue sur TechGenix.

TechGenix Ltd fournit un contenu technique de haute qualité gratuit aux professionnels de l'informatique en leur donnant les réponses et les outils nécessaires pour installer, configurer, maintenir et améliorer leurs réseaux.